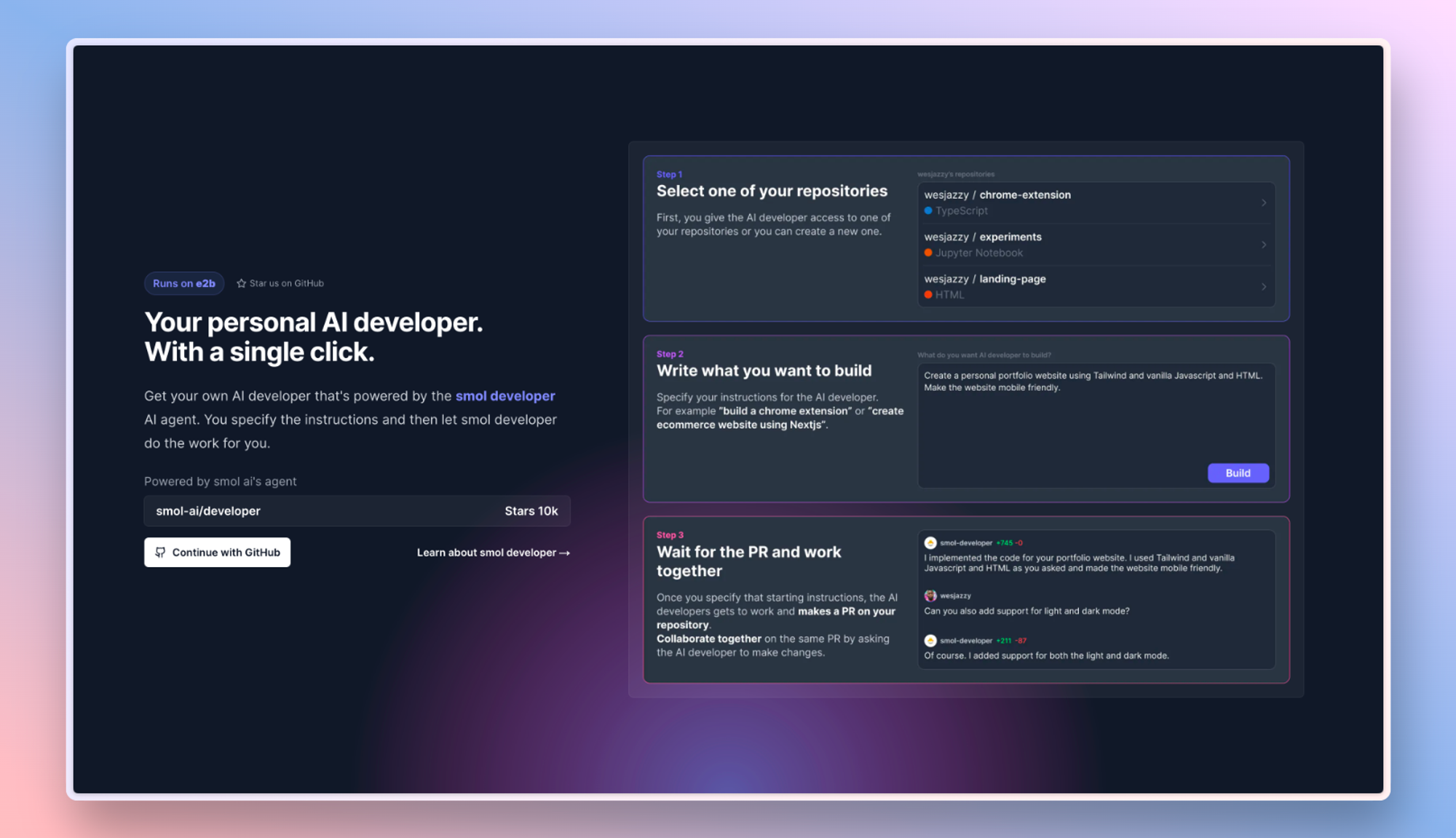

随着组织继续摆脱影响了30,000多家企业和机构的SolarWinds漏洞的利用,美国当局正在寻找帮助的方法。继使用Microsoft工具来减轻Solarigate恶意软件之后,美国网络安全和基础架构安全局(CISA)发布了自己的工具。

组织可以在本地情况下使用命令行工具来扫描系统,以了解Solarigate的活动。它将找到针对SolarWinds应用程序的攻击实例。该工具称为CISA搜寻和事件响应程序(Chirp),现在可以使用:

CISA在警报中说: “ CHIRP会在本地环境中扫描APT危害的迹象。”

支持CHIRP是一种查找针对eh SolarWinds Orion应用程序的攻击实例的方法。这是成千上万的组织使用的流行网络工具。正是后门漏洞导致了Solarigate危机。

如前所述,该工具采用了与微软上个月发布的Sparrow程序类似的方法,该程序用于检测Azure和Microsoft 365上的Solarigate活动。CISA表示CHIRP最适合用于Windows事件日志和平台注册表中。

CISA建议组织使用CHIRP来:

- “检查Windows事件日志中是否有与此活动相关的工件;

- 检查Windows注册表是否存在入侵证据;

- 查询Windows网络工件;和

- 应用YARA规则检测恶意软件,后门或植入程序。

网络防御者应检查并确认该工具检测到的任何威胁后威胁活动。CISA为CHIRP发布中包含的每个IOC和YARA规则提供了置信度得分。对于已确认的肯定命中,CISA建议收集有关系统的法医图像并对该系统进行法医分析。”

持续的利用

与SolarWinds相关的攻击已感染了包括政府机构在内的18,000个组织。12月,网络安全和基础结构安全局(CISA)首次推出了PowerShell工具,以帮助Microsoft 365客户减轻Solarigate。微软最近确认, Azure / Microsoft 365凭据被盗,并且访问令牌是该漏洞的一部分。

未经允许不得转载:表盘吧 » CISA推出了针对SolarWinds攻击的Windows 10检查工具