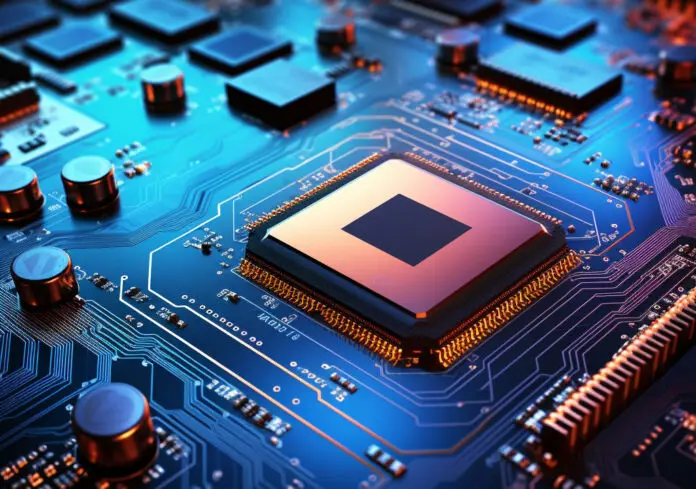

ARM发现并修补了Mali GPU内核驱动程序中的安全漏洞。一旦被利用,它就允许非特权本地用户滥用 GPU 内存处理操作。

ARM Mali GPU正被用于智能手机、平板电脑、Chromebook、智能电视、数字机顶盒(STB)、汽车信息娱乐系统、可穿戴设备、嵌入式系统、物联网设备、开发板和游戏机等设备。采用ARM Mali GPU的设备包括Apple iPhone 13,Samsung Galaxy S21 Ultra,Google Pixel 6 Pro,Amazon Fire TV Stick 4K Max,Roku Ultra,Nvidia Shield TV,Tesla Model 3信息娱乐系统,Apple Watch,Samsung Galaxy Watch 4,Raspberry Pi 4和Nintendo Switch。

据报告,一个名为 CVE-2023-4211 的主动利用已生效,但该漏洞不带有 CVSS(通用漏洞评分系统)分数。本地非特权用户可以执行不正确的 GPU 内存操作,从而促进对已释放内存的访问。ARM 在 2 月 <> 日发布的公告中指出,有证据表明此漏洞的针对性利用有限。在同一公告中,ARM宣布更正在同一内核驱动程序系列中发现的类似漏洞。

为四个受影响版本中的三个实施了修补程序

ARM的Mali系列嵌入在大量设备中,可在所有设备上的多种内核驱动程序变体上运行。最近的漏洞影响了这些驱动程序的四个独特版本,包括Midgard GPU内核驱动程序(版本r12p0 – r32p0),Bifrost GPU内核驱动程序(版本r0p0 – r42p0),V alhall GPU内核驱动程序(版本r19p0 – r42p0)和ARM第五代GPU架构内核驱动程序(版本r5p41 – r0p42)。

然而,这些易受攻击的版本中只有三个被修补。“此问题已在Bifrost,Valhall和ARM 5th Gen GPU架构内核驱动程序r43p0中修复,”ARM宣布。如果用户发现自己受到此问题的影响,则明确建议他们进行升级。

Google 会针对经常受影响的设备采取措施

这些活跃漏洞的发现归功于谷歌威胁分析小组的麦迪·斯通(Maddie Stone)和谷歌零项目(Project Zero)的詹恩·霍恩(Jann Horn)。由于此漏洞,Google Pixel和Chromebook等设备受到的影响最大。截至9月,两者都分别收到了谷歌的补丁。

对于那些受影响的人,ARM建议对Midgard GPU进行软件升级。针对 Valhall 和 ARM 第 2023 代 GPU 版本披露了另外两个针对 CVE-33200-2023 和 CVE-34970-5 的补丁,这些补丁能够进行类似的利用。随着ARM继续管理这些漏洞,许多人希望行业在强大的网络安全方面的努力能够迎头赶上。

未经允许不得转载:表盘吧 » ARM修补了威胁Android手机和Chromebook的Mali GPU错误